С цялата шпионска и злонамерена дейност в Интернет в наши дни VPN стават все по-популярни с всеки изминал ден. Това важи не само в корпоративния свят, но и за отделни хора и семейства. В тази статия фокусът ни е върху видовете VPN, които индивидите и семействата използват, а не тези, предназначени да свързват корпоративни офиси или да защитават архиви. Ще прегледаме най-добрите VPN протоколи така че можете да направите образован избор кой е най-добрият за вас.

OpenVPN срещу IPSec, WireGuard, L2TP, & IKEv2 (VPN протоколи 2020)

OpenVPN срещу IPSec, WireGuard, L2TP, & IKEv2 (VPN протоколи 2020)

Днес ще говорим за един от най-загадъчните аспекти на тази област: VPN протоколи. Ако някога сте разглеждали настройките на модерна VPN, вероятно сте виждали протоколи с имена като OpenVPN или L2TP / IPsec. Ще разгледаме най-популярните от тях и ще получим работеща представа за тях какво правят и защо може да искате да изберете едно пред друго.

По-конкретно, ние ще:

- Обсъдете работата на а VPN протокол

- Научете повече за OpenVPN и някои конкурентни протоколи

- Научете за обещаващ новодошъл в Състезание по VPN протокол

- Сравнете OpenVPN с всеки състезател, за да видите кой е най-добрият vpn протокол.

До края на тази статия трябва да се справите добре с основите на това как работи VPN протоколът, защо OpenVPN е толкова популярен и кога може да изберете да използвате някой от конкурентите.

Работата на VPN протокол

На най-абстрактното ниво основната работа на VPN протокола е да поддържа комуникацията между вашето устройство и VPN частна и защитена. Как VPN прави това? Чрез две технологии: тунелиране и криптиране. Нека да разгледаме всеки от тях сега.

Тунелиране

Тунелирането е начин за защита на съобщенията, докато пътуват напред-назад между вашето устройство и VPN. За да разберете как работи това, трябва да го запомните съобщенията, преминаващи през интернет, са под формата на „пакети”От данни.

Тунелиране – Източник: Shutterstock.com

Тунелиране – Източник: Shutterstock.com

Тези пакети се състоят от данните, които носят (известни като полезен товар), както и допълнителни данни като протокола на полезния товар (HTTP, HTTPS или BitTorrent, например) и IP адреса на вашето устройство, както и този на уебсайта, който посещавате.

Ако не използвате VPN, съобщенията, които се връщат напред-назад между вашето устройство и уебсайта, може да не са сигурни и частни. Най-малко IP адресът на вашето устройство и този на уебсайта ще бъдат изложени, което означава, че поверителността ви не е защитена.

VPN създава виртуален тунел през Интернет, за да ви предпази от този проблем. Виртуалният тунел затруднява snoops да виждат тези IP адреси или да четат съдържанието на съобщенията напред и назад.

За да създаде виртуалния тунел, VPN софтуерът взема пакетите данни, които съдържат съобщенията, вървящи напред-назад и ги поставя вътре в своите собствени пакети. Този процес се нарича капсулиране.

За да създадете виртуален тунел – Източник: Shutterstock.com

За да създадете виртуален тунел – Източник: Shutterstock.com

Пакетите, напускащи вашето устройство, се капсулират преди преминаване през Интернет и пристигане на VPN сървър. След като бъдат получени на сървъра, оригиналните пакети се извличат от защитната им обвивка. Сървърът модифицира пакетите, като замества вашия IP адрес с IP адреса на сървъра.

Този процес, наречен замъгляване, скрива вашия IP адрес от външния свят, за да защити вашия поверителност. След това VPN сървърът изпраща модифицирания пакет до крайната му дестинация. Доколкото уебсайтът, който получава пакета, може да каже, произхожда от VPN сървъра, а не от вашето устройство.

Пакетите, преминаващи от уебсайта към вашето устройство, получават подобно лечение. Когато уебсайтът изпраща пакет до VPN сървъра, той се капсулира и изпраща към VPN софтуера на вашето устройство. Там той се извлича от защитната му обвивка и отива във вашия уеб браузър или каквото и да е приложение, което говори с уебсайта.

За съжаление самото тунелиране не е достатъчно.

Шифроване

Ако пакетите са просто капсулирани, има начини, по който определено наблюдение може да бъде в състояние да ги прочете. Цялата информация, която искате да бъде защитена и поверителна, ще бъде видима за такъв нюх, оставяйки вашите данни изложени и поверителността ви нарушена.

Шифроване – Източник: Shutterstock.com

Шифроване – Източник: Shutterstock.com

Ето защо повечето VPN мрежи отиват още една стъпка напред и добавят криптиране.

С криптиране, VPN софтуерът криптира всичките ви пакети, след което ги вгражда, след което ги капсулира и изпраща по пътя си. Който и алгоритъм за криптиране да използва VPN услугата (има няколко възможности), той е проектиран така, че само VPN сървърът може да дешифрира VPN софтуера на вашия компютър шифрова и обратно.

По този начин, дори ако някой пробие в тунела, той няма да може да осмисли това, което вижда.

Няма ли по-лесен начин?

В този момент може би се чудите защо VPN трябва да премине през всички тези стъпки, за да защити вашите съобщения. Не може ли просто да шифрова полезния товар на оригиналното съобщение и да пропусне цялото тунелиране и капсулиране?

Тунелиране и капсулиране – Източник: Shutterstock.com

Тунелиране и капсулиране – Източник: Shutterstock.com

Не точно.

Има протоколи, които работят по този начин, и те са отлични за това, което правят. Протоколът HTTPS е добър пример. HTTPS връзката не прави тунелиране, но е сигурна, тъй като полезният товар на пакетите е защитен със силно криптиране. Номерът на вашата банкова сметка или каквато и информация да е в полезния товар ще остане в безопасност.

Тъй като обаче заглавката на пакетите трябва да бъде изложена, така че пакетите да достигнат до дестинациите си, нямате поверителност. Вашият интернет доставчик и всеки друг, който наблюдава вашата връзка, могат лесно да видят IP адреса на вашето устройство, както и IP адреса на уебсайта, с който сте свързани. Те ще знаят с кого говорите, дори ако не знаят какво точно казват съобщенията.

Доставчик на интернет услуги (ISP) – Източник: Shutterstock.com

Доставчик на интернет услуги (ISP) – Източник: Shutterstock.com

Сега помислете отново за VPN. Тунелът работи от капсулиране на целия ви пакет в друг пакет. Външният пакет е този, който трябва да изложи информацията за заглавката му. И тази информация за заглавието казва основно, че прехвърлям пакети между вашето устройство на вашия IP адрес и VPN сървъра на неговия IP адрес.

Не е необходимо изобщо да се излага информация от вашите пакети, за да могат съобщенията да преминават напред-назад между вашето устройство и VPN сървъра. VPN може да шифрова всичките ви пакети, включително заглавията.

Дори ако някой проникне в тунела, всичко, което ще видят, е, че VPN услугата премества съобщения между вашето устройство и VPN сървъра. С целия си шифрован пакет, няма начин шпионката да види крайната дестинация на вашите съобщения или да прочете съдържанието на тези съобщения.

Сега, след като знаете за най-важните изисквания за успешни VPN протоколи: тунелиране (капсулиране) и криптиране, нека поговорим за VPN протоколите, които вероятно ще срещнете през 2019 г..

Най-добрият VPN протокол: OpenVPN

Днес, OpenVPN е най-широко използваният от VPN протоколите. Използва се от такива популярни VPN като Nordvpn & Expressvpn, както и много други.

OpenVPN е SSL VPN. SSL VPN (Secure Sockets Layer виртуална частна мрежа) е форма на VPN, която може да се използва със стандартен уеб браузър. Дизайнът на OpenVPN е такъв, че той може да транспортира данни чрез NAT (Network Address Translators) и защитни стени. Той също така поддържа редица алгоритми за криптиране, включително AES-256, същия алгоритъм за криптиране, използван от правителството на САЩ за защита на класифицирани данни.

OpenVPN е бърз протокол и е много сигурен и стабилен. Освен това това е софтуер с отворен код. Това означава, че всеки може да види и провери изходния код. И много хора го правят, като се стремят да се уверят, че няма грешки и никой не вмъква злонамерен код. Много протоколи VPN са собственост, което означава не можете да проверите кода и трябва да се доверите на този, който го притежава да го поддържате правилно и да не правите нищо подло. Това е важен момент, ако наистина искате да се доверите на VPN, например VPN с нулев дневник, трябва да сте сигурни, че използва отворен код.

OpenVPN може да използва защитения порт 443 / HTTPS за комуникация. Администраторът на VPN сървъра може всеки UDP или TCP порт, който не влиза в конфликт с други използвани портове (вижте командите „port“ и „proto“ за конфигурация на OpenVPN). Когато се използва с VPN услуга, която има стелт режим (форматира данните по такъв начин, че да изглежда като стандартен интернет трафик), това затруднява цензорите или други измамници дори да знаят, че използвате VPN.

Друго хубаво нещо за OpenVPN е, че той е внедрен в потребителското пространство. Това е, кодът за OpenVPN работи в паметта, запазена за приложения. Това означава, че можете да го изтеглите и инсталирате сами, независимо от VPN услугата, която използвате. Това видео илюстрира процеса:

Защо бихте направили това? Една от причините е, че VPN услугата, която използвате, не предоставя клиент за устройството или операционната система, които използвате. Перфектен пример за това е фактът, че много VPN услуги поддържат OpenVPN, но не предоставят клиент за операционната система Linux. Като изтеглите OpenVPN и го конфигурирате правилно, можете да получите вашата Linux кутия (десктоп или дори някои рутери), свързана към VPN, без патентован клиент.

Когато комбинирате всички горепосочени характеристики, не е изненадващо, че OpenVPN е най-популярният VPN протокол, който се използва днес.

Сега, след като имате основни познания за OpenVPN, нека разгледаме някои други популярни VPN протоколи.

Други популярни протоколи: IPsec, L2TP / IPsec, IKEv2 / IPsec

OpenVPN работи в потребителско пространство, но това не е единственото място, където VPN кодът може да работи. VPN също може да работи пространство на ядрото, пространството, запазено за основните функции на операционната система. Един недостатък на протоколите, които работят в пространството на ядрото, е, че те трябва да бъдат внедрени от производителя на операционната система. Ако даден протокол не е предварително инсталиран на вашето устройство, не можете просто да го изтеглите и инсталирате сами, както можете с OpenVPN.

Нека започнем този раздел, като разгледаме IPsec.

IPsec

IPsec е протокол за пространство на ядрото, който работи в IP слоя на Internet Protocol Suite. Той обхваща всички аспекти на осигуряването на сигурност на това ниво. TechTarget определя IPsec по този начин:

„IPsec, известен още като Internet Protocol Security или IP Security протокол, дефинира архитектурата на услугите за сигурност за IP мрежовия трафик. IPsec описва рамката за осигуряване на защита на IP слоя, както и набора от протоколи, предназначени да осигурят тази сигурност, чрез удостоверяване и криптиране на IP мрежови пакети. Също така в IPsec са включени протоколи, които дефинират криптографските алгоритми, използвани за криптиране, декриптиране и удостоверяване на пакети, както и протоколите, необходими за сигурен обмен на ключове и управление на ключове. ”TechTarget.com, ![]()

IPsec може да реализира VPN чрез два режима: Тунелен режим и режим на транспортиране. Тунелният режим е по подразбиране и създава тунел, както е описано в горната част на тази статия. Транспортният режим е полезен за неща като стартиране на сесия на отдалечен работен плот.

IPsec – Източник: Shutterstock.com

IPsec – Източник: Shutterstock.com

Докато все още има такива VPN за iphone които използват IPsec от само себе си, най-вероятно ще срещнете този протокол, сдвоен с L2TP или IKEv2. Ще разгледаме тези сдвоявания след малко. Но първо трябва да обсъдим нещо, наречено VPN СПИН 9. VPN SPIN 9 е система на NSA за дешифриране на VPN данни.

Описано в изтекъл документ, озаглавен „Полеви възможности: Преглед на дизайна на VPN SPIN 9 от край до край,”Се говори за способността да се„ откриват и дешифрират избрани комуникации, които са криптирани с помощта на алгоритми и протоколи за IP сигурност (IPsec) ”

Документът също така претендира за различни възможности за използване на елементи от Обмен на ключове IPsec за събиране на метаданни за анализ.

Какво означава това за теб? Не сме сигурни. Много експерти твърдят, че IPsec е защитен, докато VPN SPIN 9 Design Review изглежда казва, че NSA е имал поне частично счупен IPsec през 2014 г. Наскоро Hackernoon съобщи, че недостатъци на сигурността са открити в протокола IKEv2, който често се използва IPsec в потребителските VPN.

Както се казва, „предупреждавайте emptor“ (нека купувачът се пази).

И като премахнем това, нека преминем към L2TP / IPsec.

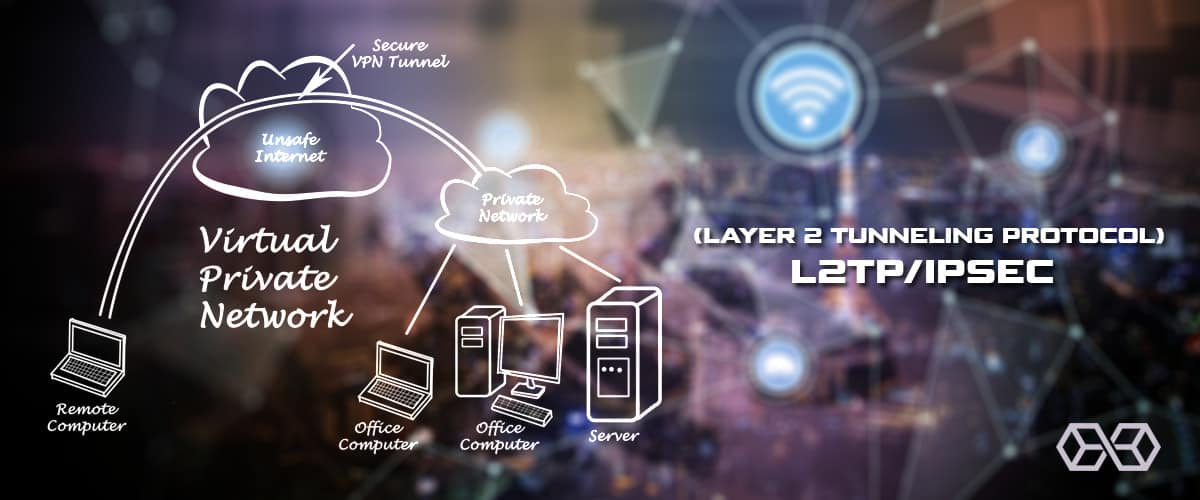

L2TP / IPsec

L2TP (Layer 2 Tunneling Protocol) е тунелен протокол, публикуван през 2000 г. Той е проектиран да комбинира най-доброто от два по-ранни тунелни протокола: PPTP и L2F. Въпреки че е подобрение спрямо по-ранните протоколи, важно е да се разбере това L2TP сам по себе си не осигурява сигурност. Отделен протокол за сигурност трябва да се комбинира с L2TP, за да защити пакетите, които транспортира.

L2TP (Протокол за тунелиране на слой 2) – Източник: Shutterstock.com

L2TP (Протокол за тунелиране на слой 2) – Източник: Shutterstock.com

Това е причината L2TP почти винаги се комбинира с IPse° С. Комбинацията се записва като L2TP / IPsec и се говори като „L2TP през IPsec.“

Когато се използва заедно, L2TP капсулира пакетите, които трябва да бъдат прехвърлени. IPsec осигурява криптиране и втори слой на капсулиране, което прави комбинацията сигурна. Макар че това може да изглежда като неумел начин да се правят нещата, L2TP / IPsec все още е доста популярен. Една от причините е, че той е вграден в много операционни системи, включително Windows, macOS, Linux, iOS и Android.

Недостатъкът е, че двойното капсулиране в този протокол има тенденция да го направи по-бавно от протоколи като OpenVPN. Може да се наложи да отворите ръчно портовете на защитната стена на вашето устройство, за да разрешите L2TP / IPsec връзки.

IKEv2 / IPsec

IKEv2 (Internet Key Exchange версия 2) е протокол за създаване на асоциация за сигурност между две системи. Както подсказва името, това е заместител на IKE, което беше част от ранните версии на IPsec. Комбинацията от IKEv2 и IPsec е естествена, тъй като IKEv2 е част от последните версии на спецификацията IPsec. IKEv2 / IPsec се поддържа в най-новите версии на Windows, macOS, iOS и Android, както и на Blackberry устройства.

IKEv2 (Internet Key Exchange версия 2) – Източник: Shutterstock.com

IKEv2 (Internet Key Exchange версия 2) – Източник: Shutterstock.com

Тъй като IKEv2 и L2TP и двете получават своите функции за сигурност от IPsec, и двамата са почти еднакво сигурни. Но IKEv2 / IPsec има някои предимства пред L2TP / IPsec, особено за мобилни потребители. Те включват:

- IKEv2 / IPsec не инкапсулира двойно данни, така че обикновено е по-бърз от L2TP / IPsec.

- IKE2v / IPsec се справя по-добре с мрежовите промени благодарение на своя MOBIKE Това е важно за мобилните устройства, тъй като те сменят мрежите, докато пътувате.

- Има някои реализации с отворен код на IKEv2, ако предпочитате да ги използвате.

Недостатъкът, както при L2TP / IPsec, може да се наложи ръчно отворете портовете на защитната стена, за да активирате връзката IKEv2 / IPsec.

Много от най-добрите VPN услуги имат опция да използват този протокол. Например NordVPN, IPVANISH, ProtonVPN и др.

Защо бихте избрали това пред OpenVPN или друг протокол?

Според този пост той е изключително сигурен и няма известни уязвимости. Не само това, но е и супер бързо и конфигурируемо.

[su_headingNstyle = ”flat-dark” size = ”27 ″ margin =” 10 ″] Обещаващ претендент: WireGuard [/ su_heading]

Докато протоколите, които току-що разгледахме, осигуряват качествена VPN връзка, винаги има такива претенденти, които искат да подобрят статуквото. Един обещаващ претендент е WireGuard. Според дизайнерите, протоколът WireGuard е:

„… изключително проста, но бърза и модерна VPN, която използва най-съвременната криптография. Той се стреми да бъде по-бърз, по-опростен, по-фин и по-полезен от IPsec, като същевременно избягва масивното главоболие. Той възнамерява да бъде значително по-ефективен от OpenVPN. ”Екип на WireGuard, ![]()

Обещаващ претендент: WireGuard

Обещаващ претендент: WireGuard

WireGuard е FOSS (безплатен софтуер и софтуер с отворен код), който в момента работи в ядрото на Linux. Проектиран да има по-малко редове код (улесняващ поддръжката и по-труден за хакване без забелязване), по-лесен за настройка и използване на по-силни криптографски алгоритми, той привлече вниманието на интернет общността.

Сред феновете му е Линус Торвалдс, създателят на Linux. В един Публикация от август 2018 г. за WireGuard, г-н Торвалдс заяви:

„Мога ли още веднъж да заявя любовта си към нея и да се надявам тя да се слее скоро? Може би кодът не е перфектен, но аз го прегледах и в сравнение с ужасите, които са OpenVPN и IPSec, това е произведение на изкуството. “Линус Торвалдс, Linux Foundation![]()

Потенциално, това може да е звездният VPN протокол един ден.

Недостатъкът е, че WireGuard все още е в тежко развитие и разработчиците предупреждават, че е така все още работи. Това все още не е VPN протокол, който бихте използвали за нещо различно от експериментиране. Друг негатив е, че настоящият дизайн изисква VPN услугата да регистрира IP адреса на всеки потребител. Това не би било стартер за много VPN услуги (и потребители на VPN), които настояват да не се водят дневници.

Наскоро обаче NordVPN успяха да заобиколят тези ограничения, за да освободят очакваните от тях NordLYNX който е изграден с помощта на телена защита. NordVPN бяха наясно с ограниченията, породени от дизайна на защитната защита, които имаха отрицателни последици за поверителността на клиентите. Затова те разработиха персонализирано решение, наречено „двойна NAT (система за превод на мрежови адреси)“. По собствени думи на NordVPN:

„Казано по-просто, двойната NAT система създава два локални мрежови интерфейса за всеки потребител. Първият интерфейс присвоява локален IP адрес на всички потребители, свързани към сървър. За разлика от оригиналния протокол WireGuard, всеки потребител получава един и същ IP адрес.

След като се установи VPN тунел, се включва вторият мрежов интерфейс с динамична NAT система. Системата присвоява уникален IP адрес за всеки тунел. По този начин интернет пакетите могат да пътуват между потребителя и желаната от него дестинация, без да се бъркат.

Двойната NAT система ни позволява да установим сигурна VPN връзка, без да съхраняваме никакви идентифицируеми данни на сървър. Динамичните локални IP адреси остават присвоени само докато сесията е активна. Междувременно удостоверяването на потребителя се извършва с помощта на защитена външна база данни. “

Според NordVPN този тунел сега е много по-бърз от този на openvpn, но все още може да има някои грешки, които все още не са намерени. Така че ще следим за по-нататъшно развитие.

Как OpenVPN се подрежда срещу конкуренцията

Сега, когато имаме основно разбиране за всеки от тези протоколи, време е да видим как се подреждат срещу OpenVPN.

OpenVPN срещу IPsec

IPsec сам по себе си все още се използва като VPN протокол в няколко случая, но е много по-вероятно да го срещнете в комбинация с L2TP или IKEv2. Продължете да четете, за да видите как тези комбинации се подреждат срещу OpenVPN.

OpenVPN срещу L2TP / IPsec

OpenVPN обикновено е по-бърз и тъй като използва същите портове като HTTPS, е по-трудно да се блокира от L2TP / IPsec. OpenVPN също е софтуер с отворен код, за разлика от собствения L2TP / IPsec.

И въпреки че има съобщения, че L2TP / IPsec може да е бил компрометиран от NSA, не сме виждали подобни претенции за OpenVPN. Може да искате да избегнете този протокол, ако ще използвате вашата VPN за транспортиране на чувствителна информация.

В полза на L2TP / IPsec, той е вграден в ядрото на много операционни системи и може да работи на някои по-стари устройства, които не поддържат OpenVPN.

OpenVPN срещу IKEv2 / IPsec

Природата на OpenVPN с отворен код е плюс в сравнение с IKEv2 / IPsec затворена природа (въпреки че има някои реализации с отворен код). OpenVPN също е много по-трудно за блокиране на защитните стени, тъй като използва същия порт като HTTPS. IKEv2 / IPsec също страда от тази презентация през 2014 г., твърдейки, че NSA е компрометирал IPsec и IKE.

В полза на IKEv2 / IPsec той е бърз, в повечето случаи по-бърз от OpenVPN. Работи в ядрото, той е вграден в много съвременни операционни системи, включително BlackBerry. Той е особено подходящ и за мобилни устройства, с неговата способност да продължи да функционира гладко, докато устройството преминава от мрежа в мрежа.

OpenVPN срещу WireGuard

В момента OpenVPN печели по подразбиране, тъй като WireGuard все още не е готов за праймтайма. Въпреки че ще трябва да изчакаме пълно сравнение, докато WireGuard достигне версия 1.0, ние сме загрижени за проблема с регистрирането / поверителността на WireGuard.

Това обаче започва да се променя с пускането на NordLynx от NordVPN. В бъдеще може да виждаме по-бързи и по-сигурни опции на Wireguard вместо OpenVPN.

Заключение

За повечето потребители в повечето ситуации, OpenVPN е протоколът, който трябва да се използва. Той е бърз и сигурен, а неговият характер с отворен код означава, че трябва да е по-малко бъги и по-малко уязвим за хакове, отколкото неговите конкуренти от затворен код.

Вижте нашия най-добър списък с VPN за чудесен избор на VPN, които използват Openvpn и кои препоръчваме.

Заключение – Източник: Shutterstock.com

Заключение – Източник: Shutterstock.com

Таблица за сравнение на протоколи

Ето кратко обобщение на VPN протоколите, които обсъдихме в тази статия:

| Шифроване | Сигурност | Скорост | Пространство на потребителя или ядрото | Отворен код | |

| OpenVPN | AES-256 | Много високо | Бърз | Потребител | Да |

| IPsec | AES-256 | Високо | Много бързо | Ядро | Не |

| L2TP / IPsec | AES-256 | Високо | Бавен | Ядро | Не |

| IKEv2 / IPsec | AES-256 | Високо | Много бързо | Ядро | Някои изпълнения |

| WireGuard | ChaCha20 | Високо? | Много бързо? | Ядро | Да |

Препратки

- Какво е Виртуална частна мрежа (VPN)?

- OpenVPN в Уикипедия

- Какво е IP адрес?

- Разбиране МОБИК

- Полезен товар (изчисления) в Уикипедия

- BitTorrent Блог

- Какво е a VPN тунел?

- Защо SSL VPN?

- IKEv2 срещу OpenVPN

- Определение – Какво означава Протокол за тунелиране на слой 2 (L2TP) означава?