В наши дни в связи со всей шпионской и вредоносной активностью в Интернете, VPN становятся все более популярными с каждым днем.. Это касается не только корпоративного мира, но и отдельных лиц и семей. В этой статье мы сосредоточимся на типах VPN, которые используют отдельные лица и семьи, а не на тех, которые предназначены для соединения корпоративных офисов или безопасных архивов. Мы будем рассматривать лучшие протоколы VPN чтобы вы могли сделать осознанный выбор, что лучше для вас.

OpenVPN против IPSec, WireGuard, L2TP, & IKEv2 (протоколы VPN 2020)

OpenVPN против IPSec, WireGuard, L2TP, & IKEv2 (протоколы VPN 2020)

Сегодня мы поговорим об одном из наиболее загадочных аспектов этой области: протоколах VPN. Если вы когда-нибудь смотрели на настройки современного VPN, вы, вероятно, видели протоколы с такими именами, как OpenVPN или L2TP / IPsec. Мы рассмотрим самые популярные из них и получим рабочее представление о что они делают и почему вы можете предпочесть одно другому.

В частности, мы:

- Обсудите работу Протокол VPN

- Узнать о OpenVPN и некоторые конкурирующие протоколы

- Узнайте о многообещающем новичке в Конкуренция по протоколу VPN

- Сравните OpenVPN с каждым конкурентом, чтобы узнать, какой протокол vpn лучший.

К концу этой статьи вы должны хорошо разбираться в основах работы протокола VPN., почему OpenVPN так популярен, и когда вы можете выбрать одного из конкурентов.

Начать работу с OpenVPN Connect

Начать работу с OpenVPN Connect

Работа протокола VPN

На самом абстрактном уровне основная задача протокола VPN – обеспечить конфиденциальность и безопасность связи между вашим устройством и VPN.. Как это делает VPN? С помощью двух технологий: туннелирования и шифрования. Давайте посмотрим на каждый из них сейчас.

Туннелирование

Туннелирование – это способ защиты сообщений при их передаче между вашим устройством и VPN. Чтобы понять, как это работает, нужно помнить, что сообщения, проходящие через Интернет, имеют форму «пакеты”Данных.

Туннелирование – Источник: Shutterstock.com

Туннелирование – Источник: Shutterstock.com

Эти пакеты состоят из данных, которые они переносят (известных как полезная нагрузка), а также дополнительные данные, такие как протокол полезной нагрузки (HTTP, HTTPS или BitTorrent, например) и IP-адрес вашего устройства, а также веб-сайта, который вы посещаете..

Если вы не используете VPN, сообщения, передаваемые между вашим устройством и веб-сайтом, могут быть небезопасными и конфиденциальными.. Как минимум будут видны IP-адреса вашего устройства и веб-сайта, что означает, что ваша конфиденциальность не защищена..

VPN создает виртуальный туннель через Интернет, чтобы защитить вас от этой проблемы.. Виртуальный туннель затрудняет отслеживание этих IP-адресов или чтение содержимого сообщений, идущих туда и обратно..

Чтобы создать виртуальный туннель, программное обеспечение VPN берет пакеты данных, которые содержат сообщения, идущие туда и обратно, и помещает их в свои собственные пакеты.. Этот процесс называется инкапсуляция.

Для создания виртуального туннеля – Источник: Shutterstock.com

Для создания виртуального туннеля – Источник: Shutterstock.com

Пакеты, покидающие ваше устройство, инкапсулируются перед тем, как пройти через Интернет и попасть на сервер VPN. После того, как они получены на сервере, исходные пакеты извлекаются из их защитной оболочки.. Сервер изменяет пакеты, заменяя ваш IP-адрес на IP-адрес сервера..

Этот процесс, называемый обфускацией, скрывает ваш IP-адрес от внешнего мира для защиты вашего Конфиденциальность. Затем VPN-сервер отправляет модифицированный пакет в его конечный пункт назначения. Насколько веб-сайт, получающий пакет, может сказать, он возник на VPN-сервере, а не на вашем устройстве.

Пакеты, идущие с веб-сайта на ваше устройство, обрабатываются аналогичным образом. Когда веб-сайт отправляет пакет на сервер VPN, он инкапсулируется и отправляется программному обеспечению VPN на вашем устройстве. Там он извлекается из своей защитной оболочки и переходит в ваш веб-браузер или другое приложение, которое обращается к сайту..

К сожалению, одного туннелирования недостаточно.

Шифрование

Если пакеты просто инкапсулируются, есть способы, которыми определенный анализатор может их прочитать. Вся информация, которую вы хотите сохранить в безопасности и конфиденциальности, будет видна такому шпиону., оставляя ваши данные открытыми, а вашу конфиденциальность нарушать.

Шифрование – Источник: Shutterstock.com

Шифрование – Источник: Shutterstock.com

Вот почему большинство VPN идут еще дальше и добавляют шифрование.

С помощью шифрования программное обеспечение VPN шифрует все ваши пакеты, затем встраивает, инкапсулирует их и отправляет по пути. Какой бы алгоритм шифрования ни использовала служба VPN (есть несколько возможностей), он разработан таким образом, чтобы только сервер VPN может расшифровать то, что программное обеспечение VPN на вашем компьютере шифрует, и наоборот.

Таким образом, даже если кто-то вломится в туннель, он не сможет понять то, что видит..

Нет более легкого пути?

На этом этапе вам может быть интересно почему VPN должен пройти все эти шаги, чтобы защитить ваши сообщения. Разве нельзя просто зашифровать полезную нагрузку исходного сообщения и пропустить все туннелирование и инкапсуляцию?

Туннелирование и инкапсуляция – Источник: Shutterstock.com

Туннелирование и инкапсуляция – Источник: Shutterstock.com

Не совсем.

Есть протоколы, которые работают таким образом, и они отлично подходят для того, что делают. Протокол HTTPS – хороший пример. Соединение HTTPS не выполняет никакого туннелирования, но оно безопасно, так как полезная нагрузка пакетов защищена надежным шифрованием.. Номер вашего банковского счета или любая другая информация в полезной нагрузке останется в безопасности.

Однако, поскольку заголовок пакетов должен быть открыт, чтобы пакеты достигли места назначения, у вас нет конфиденциальности. Ваш интернет-провайдер и все, кто следит за вашим подключением, могут легко увидеть IP-адрес вашего устройства, а также IP-адрес веб-сайта, к которому вы подключены.. Они будут знать, с кем вы разговариваете, даже если не знают, о чем конкретно говорится в сообщениях..

Интернет-провайдер (ISP) – Источник: Shutterstock.com

Интернет-провайдер (ISP) – Источник: Shutterstock.com

А теперь снова подумайте о VPN. Туннель работает инкапсуляция всего вашего пакета внутри другого пакета. Внешний пакет – это тот, который должен предоставлять информацию о своем заголовке. И эта информация заголовка говорит в основном, что я передаю пакеты между вашим устройством по вашему IP-адресу и VPN-сервером по его IP-адресу..

Никакая информация из ваших пакетов не должна быть раскрыта вообще, чтобы сообщения могли передаваться между вашим устройством и VPN-сервером.. VPN может шифровать все ваши пакеты, включая заголовки..

Даже если кто-то взломает туннель, все, что они увидят, это то, что служба VPN перемещает сообщения между вашим устройством и сервером VPN. Когда весь ваш пакет зашифрован, у слежки нет возможности увидеть конечный пункт назначения ваших сообщений или прочитать их содержимое..

Теперь, когда вы знаете о наиболее важных требованиях для успешных протоколов VPN: туннелирование (инкапсуляция) и шифрование, давайте поговорим о протоколах VPN, с которыми вы, вероятно, столкнетесь в 2019 году..

Лучший протокол VPN: OpenVPN

Сегодня, OpenVPN является наиболее широко используемым из протоколов VPN. Используется такими популярными VPN, как Nordvpn & Expressvpn, а также многие другие.

OpenVPN – это SSL VPN. SSL VPN (виртуальная частная сеть Secure Sockets Layer) – это форма VPN, которую можно использовать со стандартным веб-браузером. Дизайн OpenVPN таков, что он может передавать данные через NAT (преобразователи сетевых адресов) и межсетевые экраны. Он также поддерживает ряд алгоритмов шифрования, включая AES-256, тот же алгоритм шифрования, который используется правительством США для защиты секретных данных..

OpenVPN – это быстрый протокол, очень безопасный и стабильный. Кроме того, это программное обеспечение с открытым исходным кодом. Это означает, что любой может увидеть и изучить исходный код. И многие люди это делают, чтобы убедиться, что в нем нет ошибок и никто не вставляет вредоносный код. Многие протоколы VPN являются собственными, что означает вы не можете проверить код и должны доверять тому, кто им владеет поддерживать его должным образом и не делать ничего подлого. Это важный момент, если вы действительно хотите верить, что VPN – это, например, VPN с нулевым журналом, вам нужно быть уверенным, что он использует открытый исходный код..

OpenVPN может использовать безопасный порт 443 / HTTPS для связи. Администратор VPN-сервера может любой UDP или же TCP порт, который не конфликтует с другими используемыми портами (см. команды «port» и «proto» для настройки OpenVPN). При использовании с VPN-сервисом, имеющим режим невидимки (форматирует данные так, чтобы они выглядели как стандартный интернет-трафик), из-за этого цензорам и другим слежкам сложно даже знать, что вы используете VPN..

Еще одна приятная особенность OpenVPN – это то, что он реализован в пользовательском пространстве. То есть, код для OpenVPN работает в памяти, зарезервированной для приложений. Это означает, что вы можете загрузить и установить его самостоятельно, отдельно от того, какой VPN-сервис вы используете. Это видео иллюстрирует процесс:

Зачем тебе это делать? Одна из причин заключается в том, что служба VPN, которую вы используете, не предоставляет клиента для используемого устройства или операционной системы. Прекрасным примером этого является тот факт, что многие службы VPN поддерживают OpenVPN, но не предоставляют клиента для операционной системы Linux.. Загрузив OpenVPN и правильно настроив его, вы можете подключить свой Linux-сервер (рабочий стол или даже некоторые маршрутизаторы) к VPN без специального клиента..

При объединении всех вышеперечисленных характеристик, неудивительно, что OpenVPN – самый популярный из используемых сегодня протоколов VPN..

Теперь, когда у вас есть базовые знания OpenVPN, давайте взглянем на некоторые другие популярные протоколы VPN..

Другие популярные протоколы: IPsec, L2TP / IPsec, IKEv2 / IPsec

OpenVPN работает в пользовательском пространстве, но это не единственное место, где может работать код VPN. VPN также может работать в пространство ядра, пространство, зарезервированное для основных функций операционной системы. Одним из недостатков протоколов, работающих в пространстве ядра, является то, что они должны быть реализованы производителем операционной системы.. Если конкретный протокол не предустановлен на вашем устройстве, вы не можете просто загрузить и установить его самостоятельно., как вы можете с OpenVPN.

Давайте начнем этот раздел с рассмотрения IPsec..

IPsec

IPsec – это протокол пространства ядра, работающий на IP-уровне Пакет Интернет-протокола. Он охватывает все аспекты обеспечения безопасности на этом уровне.. TechTarget определяет IPsec следующим образом:

«IPsec, также известный как протокол безопасности Интернет-протокола или протокол IP-безопасности, определяет архитектуру служб безопасности для сетевого трафика IP. IPsec описывает структуру для обеспечения безопасности на уровне IP, а также набор протоколов, предназначенных для обеспечения этой безопасности посредством аутентификации и шифрования сетевых пакетов IP. В IPsec также включены протоколы, которые определяют криптографические алгоритмы, используемые для шифрования, дешифрования и аутентификации пакетов, а также протоколы, необходимые для безопасного обмена ключами и управления ключами ». TechTarget.com, ![]()

IPsec может реализовывать VPN в двух режимах: Туннельный режим и транспортный режим. Режим туннеля используется по умолчанию и создает туннель, как описано в верхней части этой статьи. Транспортный режим полезен для таких вещей, как запуск сеанса удаленного рабочего стола..

IPsec – Источник: Shutterstock.com

IPsec – Источник: Shutterstock.com

Пока еще есть VPN для iphone которые используют IPsec отдельно, вы, скорее всего, встретите этот протокол в паре с L2TP или IKEv2. Мы рассмотрим эти пары чуть позже. Но сначала нам нужно обсудить то, что называется VPN SPIN 9. VPN SPIN 9 – это система NSA для расшифровки данных VPN..

Описано в просочившемся документе под названием «Полевые возможности: обзор проекта сквозного VPN SPIN 9,»В нем говорится о возможности« обнаруживать и расшифровывать выбранные сообщения, зашифрованные с использованием алгоритмов и протоколов IP-безопасности (IPsec) ».

В документе также заявлены различные возможности использования элементов Обмен ключами IPsec для сбора метаданных для анализа.

Что это значит для тебя? Мы не уверены. Многие эксперты утверждают, что IPsec безопасен, в то время как обзор проекта VPN SPIN 9, похоже, говорит, что АНБ хотя бы частично сломало IPsec еще в 2014 году. Совсем недавно Hackernoon сообщил, что недостатки безопасности были обнаружены в протоколе IKEv2, который часто используется с IPsec в потребительских VPN.

Как говорится, «осторожный покупатель» (пусть покупатель остерегается).

И, покончив с этим, перейдем к L2TP / IPsec..

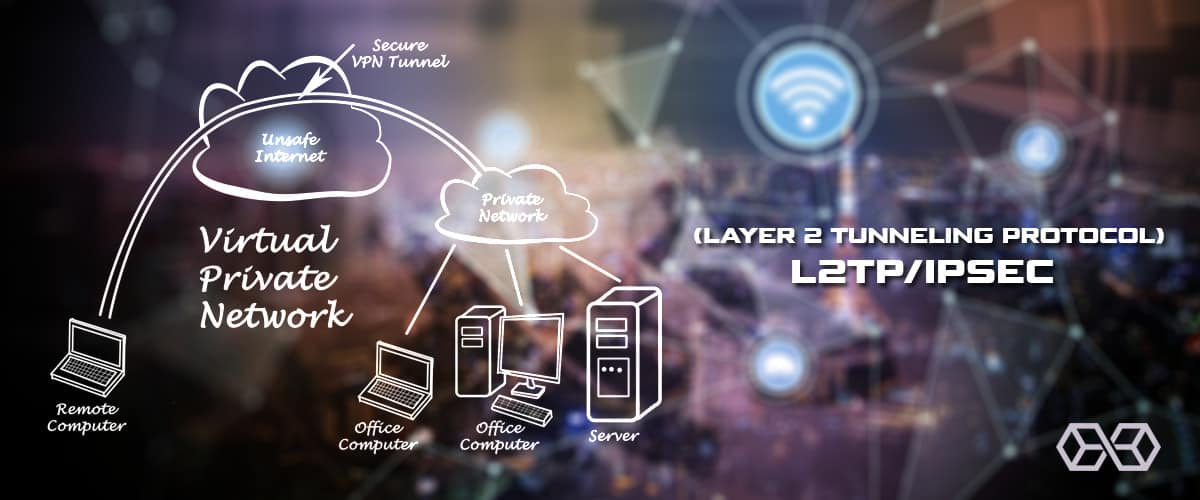

L2TP / IPsec

L2TP (Layer 2 Tunneling Protocol) – протокол туннелирования, опубликованный в 2000 году. Он был разработан, чтобы объединить лучшее из двух более ранних протоколов туннелирования: PPTP и L2F. Хотя это улучшение по сравнению с предыдущими протоколами, важно понимать, что L2TP сам по себе не обеспечивает безопасности. Отдельный протокол безопасности должен быть объединен с L2TP для защиты пакетов, которые он транспортирует..

L2TP (протокол туннелирования уровня 2) – Источник: Shutterstock.com

L2TP (протокол туннелирования уровня 2) – Источник: Shutterstock.com

Вот почему L2TP почти всегда сочетается с IPsec. Комбинация записывается как L2TP / IPsec и обозначается как «L2TP через IPsec».

При совместном использовании L2TP инкапсулирует передаваемые пакеты. IPsec обеспечивает шифрование и второй уровень инкапсуляции, что делает комбинацию безопасной. Хотя это может показаться неуклюжим способом делать что-то, L2TP / IPsec по-прежнему довольно популярен. Одна из причин заключается в том, что он встроен прямо во многие операционные системы, включая Windows, macOS, Linux, iOS и Android..

С другой стороны, двойная инкапсуляция в этом протоколе делает его медленнее, чем протоколы типа OpenVPN. Вам также может потребоваться вручную открыть порты брандмауэра на вашем устройстве, чтобы разрешить соединения L2TP / IPsec..

IKEv2 / IPsec

IKEv2 (Internet Key Exchange версии 2) – это протокол для установки ассоциации безопасности между двумя системами. Как следует из названия, это замена IKE, который был частью ранних версий IPsec. Комбинация IKEv2 и IPsec является естественной, поскольку IKEv2 является частью последних версий спецификации IPsec. IKEv2 / IPsec поддерживается в самых последних версиях Windows, macOS, iOS и Android, а также на устройствах Blackberry..

IKEv2 (Internet Key Exchange, версия 2) – Источник: Shutterstock.com

IKEv2 (Internet Key Exchange, версия 2) – Источник: Shutterstock.com

Поскольку IKEv2 и L2TP получают свои функции безопасности от IPsec, они оба примерно одинаково безопасны. Но IKEv2 / IPsec действительно имеет некоторые преимущества перед L2TP / IPsec, особенно для мобильных пользователей. К ним относятся:

- IKEv2 / IPsec не выполняет двойную инкапсуляцию данных, поэтому обычно быстрее, чем L2TP / IPsec..

- IKE2v / IPsec лучше обрабатывает сетевые изменения благодаря MOBIKE. Это важно для мобильных устройств, поскольку они меняют сети, когда вы путешествуете..

- Есть несколько реализаций IKEv2 с открытым исходным кодом, если вы предпочитаете их использовать..

С другой стороны, как и в случае с L2TP / IPsec, вам может потребоваться вручную открыть порты брандмауэра, чтобы включить соединение IKEv2 / IPsec.

Многие из лучших VPN-сервисов могут использовать этот протокол. Например NordVPN, IPVANISH, ProtonVPN и другие..

Почему бы вам выбрать это вместо OpenVPN или другого протокола??

В соответствии с эта почта он чрезвычайно безопасен и не имеет известных уязвимостей. Не только это, но он очень быстрый и настраиваемый..

[su_headingNstyle = ”flat-dark” size = ”27 ″ margin =” 10 ″] Многообещающий претендент: WireGuard [/ su_heading]

Хотя протоколы, которые мы только что рассмотрели, обеспечивают качественное VPN-соединение, всегда есть претенденты на улучшение статус-кво. Один многообещающий претендент WireGuard. По замыслу разработчиков, протокол WireGuard:

«… Чрезвычайно простой, но быстрый и современный VPN, в котором используется самая современная криптография. Он нацелен на то, чтобы быть быстрее, проще, компактнее и полезнее, чем IPsec, избегая при этом огромной головной боли. Он намерен быть значительно более производительным, чем OpenVPN ». Команда WireGuard, ![]()

Многообещающий претендент: WireGuard

Многообещающий претендент: WireGuard

WireGuard – это FOSS (бесплатное программное обеспечение с открытым исходным кодом), которое в настоящее время работает в ядре Linux. Разработан так, чтобы иметь меньше строк кода (что упрощает обслуживание и труднее взламывать, чтобы вас не заметили), проще в настройке и с использованием более надежных криптографических алгоритмов, это привлекло внимание интернет-сообщества.

Среди его поклонников Линус Торвальдс, создатель Linux. В Сообщение за август 2018 г. о WireGuard г-н Торвальдс заявил:

«Могу я еще раз заявить о своей любви к нему и надеяться, что он скоро сольется? Может быть, код не идеален, но я бегло просмотрел его, и по сравнению с ужасами OpenVPN и IPSec, это произведение искусства ». Линус Торвальдс, Linux Foundation![]()

Потенциально, однажды это может быть звездный протокол VPN.

С другой стороны, WireGuard все еще находится в стадии интенсивной разработки, и разработчики предупреждают, что это все еще в стадии разработки. Это еще не протокол VPN, который вы бы использовали ни для чего, кроме экспериментов.. Еще один минус заключается в том, что текущий дизайн требует, чтобы служба VPN регистрировала IP-адрес каждого пользователя.. Это не станет стартером для многих служб VPN (и пользователей VPN), которые настаивают на том, чтобы не вести журналы..

Однако недавно NordVPN удалось обойти эти ограничения и выпустить долгожданный NordLYNX который построен с использованием проволочной защиты. NordVPN осознавала ограничения, связанные с защитой от проводов, которая имела негативные последствия для конфиденциальности клиентов. Поэтому они разработали специальное решение под названием «система двойного NAT (трансляция сетевых адресов)». По словам NordVPN:

«Проще говоря, система двойного NAT создает два локальных сетевых интерфейса для каждого пользователя. Первый интерфейс назначает локальный IP-адрес всем пользователям, подключенным к серверу. В отличие от исходного протокола WireGuard, каждый пользователь получает один и тот же IP-адрес..

Как только VPN-туннель установлен, срабатывает второй сетевой интерфейс с динамической системой NAT. Система назначает уникальный IP-адрес для каждого туннеля. Таким образом, интернет-пакеты могут перемещаться между пользователем и желаемым пунктом назначения, не перепутываясь..

Система двойного NAT позволяет нам устанавливать безопасное соединение VPN без сохранения каких-либо идентифицируемых данных на сервере. Динамические локальные IP-адреса остаются назначенными только во время активного сеанса. Между тем аутентификация пользователей выполняется с помощью защищенной внешней базы данных ».

Согласно NordVPN, этот туннель теперь намного быстрее, чем openvpn, но все же могут быть некоторые ошибки, которые еще предстоит найти. Так что будем следить за дальнейшими разработками.

Как OpenVPN выделяется среди конкурентов

Теперь, когда у нас есть базовое понимание каждого из этих протоколов, пора посмотреть, как они складываются в сравнении с OpenVPN.

OpenVPN против IPsec

IPsec сам по себе по-прежнему используется в качестве протокола VPN в некоторых случаях, но гораздо более вероятно, что вы столкнетесь с ним в сочетании с L2TP или IKEv2. Продолжайте читать, чтобы увидеть, как эти комбинации складываются в сравнении с OpenVPN.

OpenVPN против L2TP / IPsec

OpenVPN обычно быстрее, и потому что он использует те же порты, что и HTTPS., заблокировать сложнее, чем L2TP / IPsec. OpenVPN также является программным обеспечением с открытым исходным кодом, в отличие от проприетарного L2TP / IPsec..

И хотя есть сообщения о том, что L2TP / IPsec мог быть скомпрометирован АНБ, мы не видели таких заявлений в отношении OpenVPN.. Вы можете отказаться от этого протокола, если будете использовать VPN для передачи конфиденциальной информации..

В пользу L2TP / IPsec, он встроен в ядро многих операционных систем и может работать на некоторых старых устройствах, не поддерживающих OpenVPN..

OpenVPN против IKEv2 / IPsec

Открытый исходный код OpenVPN – плюс по сравнению с IKEv2 / IPsec’s закрытая природа (хотя есть некоторые реализации с открытым исходным кодом). OpenVPN также намного сложнее заблокировать брандмауэрам, поскольку он использует тот же порт, что и HTTPS. IKEv2 / IPsec также страдает от той презентации 2014 года, в которой утверждается, что NSA взломало IPsec и IKE..

В пользу IKEv2 / IPsec он работает быстро, в большинстве случаев быстрее, чем OpenVPN.. Работая в ядре, он встроен во многие современные операционные системы, включая BlackBerry. Он также особенно подходит для мобильных устройств, так как может продолжать бесперебойную работу, пока устройство переключается из сети в сеть..

OpenVPN против WireGuard

Прямо сейчас OpenVPN побеждает по умолчанию, поскольку WireGuard еще не готов к работе в прайм-тайм. Пока нам придется подождать полного сравнения, пока WireGuard не достигнет версии 1.0., нас беспокоит проблема регистрации / конфиденциальности с WireGuard.

Однако это начинает меняться с выпуском NordLynx от NordVPN. В будущем мы можем увидеть более быстрые и безопасные варианты на Wireguard вместо OpenVPN..

Вывод

Для большинства пользователей в большинстве ситуаций, OpenVPN – это протокол для использования. Он быстрый и безопасный, а его природа с открытым исходным кодом означает, что он должен быть менее глючным и менее уязвимым для взломов, чем его конкуренты с закрытым исходным кодом..

Ознакомьтесь с нашим списком лучших VPN, чтобы найти отличный выбор VPN, которые используют Openvpn и кого мы рекомендуем.

Заключение – Источник: Shutterstock.com

Заключение – Источник: Shutterstock.com

Таблица сравнения протоколов

Вот краткое изложение протоколов VPN, которые мы обсуждали в этой статье:

| Шифрование | Безопасность | Скорость | Пользователь или пространство ядра | Открытый исходный код | |

| OpenVPN | AES-256 | Очень высоко | Быстрый | Пользователь | да |

| IPsec | AES-256 | Высоко | Очень быстро | Ядро | Нет |

| L2TP / IPsec | AES-256 | Высоко | Медленный | Ядро | Нет |

| IKEv2 / IPsec | AES-256 | Высоко | Очень быстро | Ядро | Некоторые реализации |

| WireGuard | ChaCha20 | Высоко? | Очень быстро? | Ядро | да |

Рекомендации

- Что Виртуальная частная сеть (VPN)?

- OpenVPN в Википедии

- Что такое Айпи адрес?

- Понимание МОБАЙК

- Полезная нагрузка (вычисления) в Википедии

- BitTorrent Блог

- Что такое VPN-туннель?

- Почему SSL VPN?

- IKEv2 против OpenVPN

- Определение – Что значит Протокол туннелирования уровня 2 (L2TP) иметь в виду?