Dvofaktorska autentifikacija, poznatija kao “2FA”, jedna je od najjednostavnije i najsigurnije metode zaštite osjetljivih mrežnih računa od pristupa potencijalnim prevarantima. Jednostavan način zaštite računa, mnoge web stranice najvišeg ranga i davatelji usluga sada nude 2FA zaštitu za prijavu za svoje kupce.

Međutim, još uvijek postoje relativno malo ljudi koji koriste 2FA, odlučivši umjesto toga ne omogućiti zaštitu 2FA unatoč dostupnosti. Jedan internetska tvrtka za istraživanje utvrdio da šokantno nisko 28% korisnika redovito koristi 2FA za pristup osjetljivim računima, sa samo 54% od njih koji ga koriste dobrovoljno, umjesto da to provode njihovi pružatelji usluga.

No, dvofaktorska provjera autentičnosti nije novi postupak, i iako je neki korisnici mogu vidjeti kao dodatni obruč za preskakanje, 2FA je jedan od najkritičniji koraci kako bi se osigurala osnovna sigurnost mrežnih računa.

Za korisnike kriptovaluta, vlasnike digitalnih sredstava i one koji redovito obavljaju transakcije putem interneta kripto razmjene, čuvanje vaših podataka je glavni prioritet. Korištenje usluga 2FA važan je prvi korak u tom sigurnosnom procesu. Evo, vodit ćemo vas kroz njih što je 2FA, koje su aplikacije najbolje, Ograničenja 2FA, i gdje biste trebali gledati kako biste povećali svoju sigurnost.

Što je 2FA?

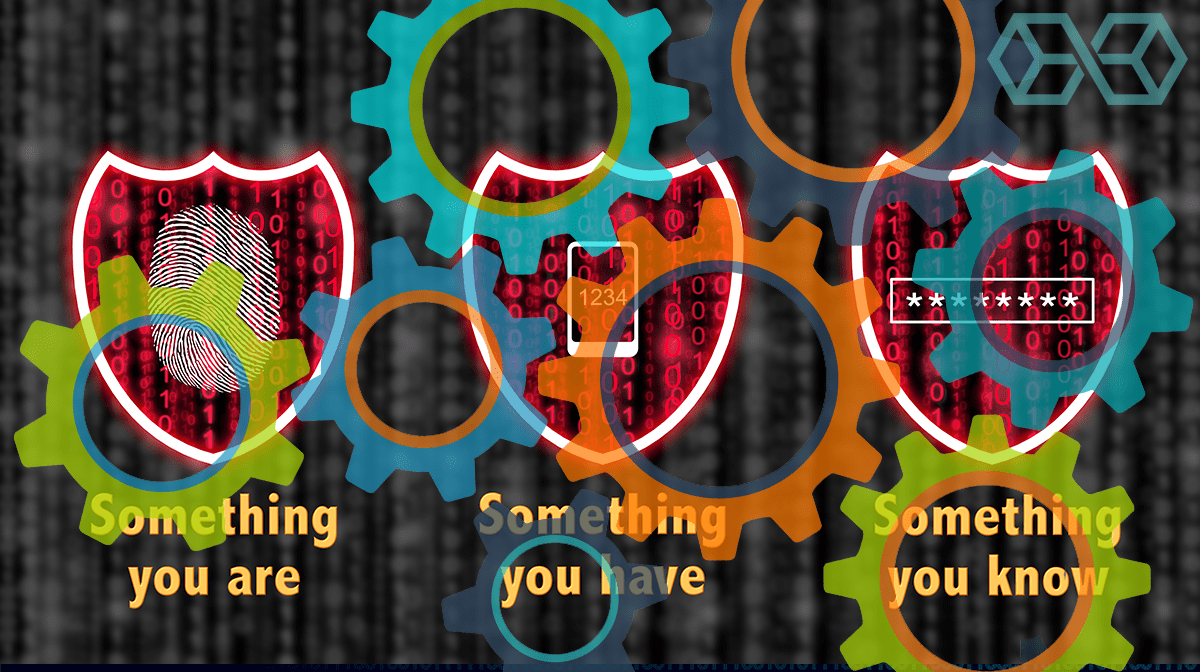

Autentifikacija prijava ili identiteta putem 2FA potječe iz koncepta nazvanog “Višefaktorska autentifikacija’Ili MVP. Višefaktorska autentifikacija temelji se na tome da korisnik ima određeno znanje o nečemu osobnom, na primjer, PIN-u ili imenu ljubimca; posjedovanje nečega, na primjer, njihovog pametnog telefona ili bankovne kartice; ili nešto što imaju, a što je za njih individualno, poput otiska prsta.

Što je dvofaktorska autentifikacija?

Što je dvofaktorska autentifikacija?

Kao što i samo ime govori, 2FA za autentifikaciju zahtijeva samo dva od ovih čimbenika pojedinac. To je savršeno primjereno za sigurnost većine uobičajenih korisničkih računa i traje znatno manje vremena od provjere kroz tri ili više koraka. To je jedan od glavnih razloga koji 2FA je postao najpopularniji oblik provjere.

Iako ćemo ovdje razgovarati o 2FA za internetski softver za provjeru i provjeru autentičnosti, šanse jesu već ste koristili 2FA u vašem svakodnevnom životu. Za tradicionalne bankarske pružatelje, čip i PIN jedan je od najosnovnijih oblika postupka provjere u dva koraka, koji zahtijeva od korisnika da predoči bankovnu karticu, što je nešto što oniimati‘, Uz PIN, što je nešto što oni’znati‘.

Prilikom transakcija putem interneta, kao što je unos podataka za prijavu na web mjesto, možda nemate PIN ili fizičku karticu. Pa kako web stranica zna da ste vi ono za koga tvrdite da jeste, a ne haker koji pokušava pristupiti vašem računu? Tu se koriste moderne 2FA metode i aplikacije. Istražimo kako ti sustavi rade.

Kako funkcionira 2FA?

Istražili smo teoriju iza 2FA, ajmo sada ispitati kako to djeluje u praksi. Većina aplikacija za provjeru autentičnosti djeluje kroz ono što je poznato kao “Vremenska jednokratna lozinka’Ili‘ TOTP ’. Ovo je vrstasoftverski token’, A to je tip 2FA o kojem ćemo raspravljati većinu ovog članka.

Samo da znate razliku, 2FA ‘hardverski token‘ je generirani kod na a fizički i namjenski hardver, poput privjeska za ključeve s malim LCD zaslonom. Te se jedinice sada često ne koriste jer su skupe i lako ih se gubi – ili se lako kradu. Umjesto toga, pogledajmo kako a radi 2FA sustav zasnovan na softverskom tokenu primjerom iz stvarnog svijeta.

Kad stvorite račun za zamjenu, upotrijebimo Binance ovdje imate mogućnost uključite 2FA i upotrijebite aplikaciju za provjeru autentičnosti da biste potvrdili svoje prijave. Recimo da koristimo Google Autentifikator s našim Binance računom. Binance bi generirati tajni ključ, što ste tada mogli skenirajte pomoću QR koda putem vašeg mobilnog uređaja. To biste mogli učiniti i s mnogim drugim aplikacijama za provjeru autentičnosti jer je generirani ključ dio TOTP-a standardizirani kod.

Sad su ova dva računa povezana i nitko osim vaše aplikacije za provjeru autentičnosti i davatelja usluga ne može vidjeti generirane kodove. Aplikacija za provjeru autentičnosti kombinirat će vaš pojedinačni tajni ključ s pristupnim kodom, koristeći funkciju sigurnog raspršivanja. Slično kao što hash funkcije rade u blockchain svojstvu, autentifikator će upotrijebiti kriptografski hash za provjeru autentičnosti zahtjeva iz razmjene i generirati jedinstveni šestoznamenkasti kod za pristup vašem računu.

U ovom primjeru, kada se sljedeći put pokušate prijaviti na Binance, razmjena će se zatražit ćete vaš 2FA kôd. U ovom trenutku trebali biste pripremiti telefon i otvoriti aplikaciju za provjeru autentičnosti te biste tražili 6-znamenkasti kôd s oznakom “Binance”.

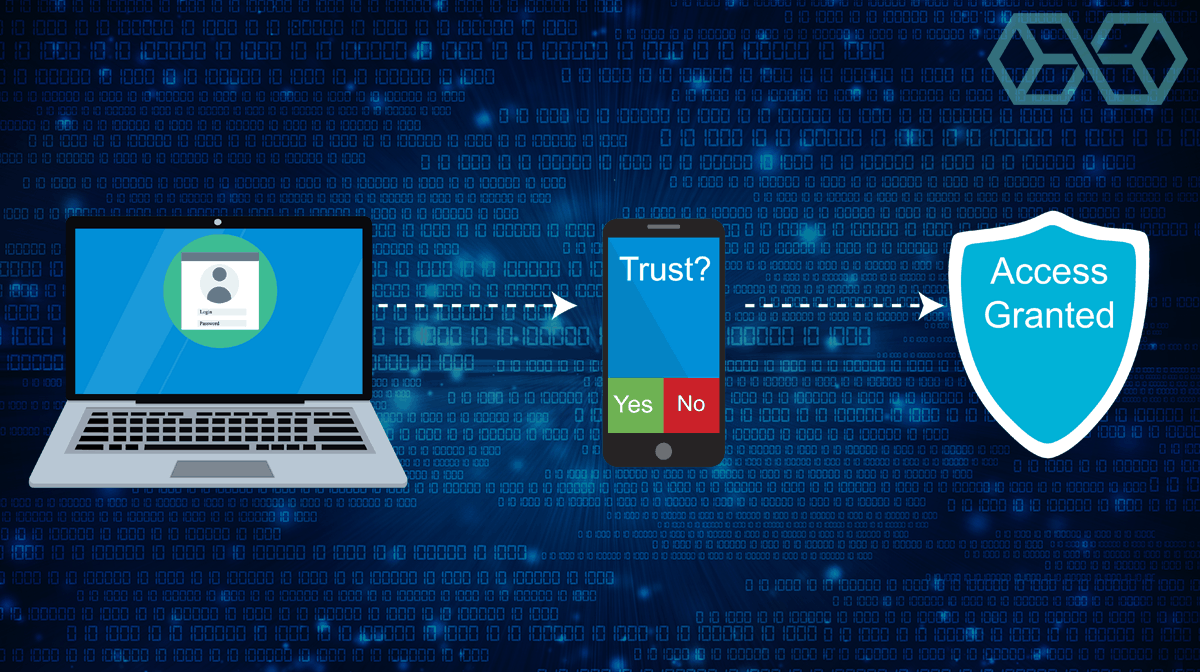

Dvofaktorski dijagram autentifikacije

Dvofaktorski dijagram autentifikacije

Jednostavno unesite ovaj kod i davatelj usluga odobrit će vašu prijavu. To je jednostavno i brzo u praksi ima nekoliko stvari koje treba zapamtiti. Prvo, jer je ovo jednokratna lozinka, obično istječe i generira novi kôd svakih 30 sekundi.

Drugo, ako vi izgubite telefon ili aplikaciju za provjeru autentičnosti, više nećete moći pristupiti povezanim računima. Zbog toga je vrlo važno da prilikom prvog povezivanja autentifikatora s novim računom zadržite siguran zapis o 16-znamenkastom ključu za oporavak, koji se generira pri postavljanju. To vam omogućuje brzo vraćanje računa, umjesto da čekate da vaš identitet ručno potvrdi davatelj usluga.

Najbolje 2FA aplikacije za provjeru autentičnosti

Iako neke web stranice generiraju jednostavan oblik 2FA za svoje korisnike, poput slanje koda putem e-pošte ili SMS poruke, drugi traže pomoć naprednijih rješenja. U tim slučajevima web stranice ili pružatelji usluga koristit će standardni kod za generiranje TOTP broja, koji se mogu otkriti pomoću namjenske aplikacije za provjeru autentičnosti.

Ove aplikacije za provjeru autentičnosti obično koriste tehnike šifriranja kako bi zaštitile korisničke podatke, možda će im trebati PIN ili biometrijski podaci, a obično im se može pristupiti putem mobilnih aplikacija. Idemo u nastavku pregledajte najbolje aplikacije za provjeru autentičnosti.

Auti

Auti osnovali su je 2011. sigurnosni stručnjaci Daniel Palacio i Gleb Chuvpilo. Od svog osnutka izrastao je u jedan od najčešće korištenih autentifikatora na tržištu, pružajući usluge kupcima na uslugama kao što su Uber, LinkedIn i Gmail.

Dostupan za besplatno preuzimanje na Androidu i iOS-u, Authy je jedan od vodeći davatelji 2FA rješenja. Kao najbolje ocijenjena aplikacija za provjeru autentičnosti, Authy se može sinkronizirati na više uređaja. Mnogi se korisnici oslanjaju na Authy jer je jedan od jedinih aplikacije za autentifikaciju koja je posvećen 2FA, dok se druge ponude poput Microsofta i Googleovih autentifikatora daju prije svega za pristup vlastitim uslugama.

Za razliku od Google Authenticator, Authy se također može koristiti s Windows radnom površinom i Apple satovima. Međutim, ako korisnik nema povjerenja u pohranu softverskih žetona na više uređaja, može onemogućiti ovu značajku po svojoj volji.

Još jedna izvrsna značajka koju Authy nudi svojim korisnicima je šifrirane sigurnosne kopije u oblaku. To znači da ako vi izgubiti svoj mobilni uređaj, sve dok imate omogućenu funkciju više uređaja, možete jednostavno pristupite svojim računima s drugog povezanog uređaja. Ostale aplikacije to ne nude, pa ako izgubite mobitel, morate resetirati sve kodove za provjeru autentičnosti.

Authy je potpuno besplatna za krajnje korisnike za preuzimanje i upotrebu. Umjesto da naplaćuje korisnike, Authy unovčava njihovu uslugu putem usluge rad s pružateljima usluga i poduzećima koji softverska rješenja kupuju preko matične tvrtke Twilio. Kao rezultat toga, vjerojatno je Authy uvijek će ostati besplatna usluga.

Microsoftov autentifikator

The službeni autentifikator iz računalnog diva Microsoft je dostupno na Androidu i iOS-u i dopušta više računa za dodavanje u aplikaciju. Kao što možete vidjeti na snimci zaslona, Microsoft Authenticator generira 6-znamenkasti kodovi koji vrijede 30 sekundi.

Početna stranica Microsoft Authenticator

Početna stranica Microsoft Authenticator

Kao i drugi autentifikatori, Microsoftova aplikacija koristi TOTP industrijski standard za generiranje autorskih kodova. To znači da se bilo koji račun koji koristi taj isti standard može dodati u aplikaciju Microsoft Authenticator, bez obzira nalazi li se u obitelji softvera Microsoft ili ne. Međutim, Microsoftov autentifikator je samo za mobilne uređaje.

Microsoftov autentifikator je jednostavan i funkcionalan softver, no unatoč tome, nije uživao isti stupanj upotrebe kao drugi programi za provjeru autentičnosti.

Google autentifikator

Softver Google Authenticator je jedna od najčešće korištenih i najjednostavnijih aplikacija za izvođenje 2FA s. Kao i druge aplikacije, Googleov Autentifikator koristi standardni algoritam TOTP lozinke za generiranje lozinki.

Googleova potvrda u dva koraka

Googleova potvrda u dva koraka

Da bi podržali aplikaciju Google Authenticator, davatelji usluga moraju generirati vrlo sigurno 80-bitni tajni ključ za svakog pojedinog korisnika, što omogućava aplikaciji da generira HMAC-SHA1 kriptografska poruka ili kod.

Izvorno izdan s licencom otvorenog koda, Google Authenticator sada je vlasnički softver, što može ukazivati na to koliko Google vidi kako tržište 2FA postaje u godinama koje dolaze. Međutim, unatoč tome što je vlasništvo, Aplikacija Google Authenticator trenutno je potpuno besplatna za preuzimanje i upotrebu.

Google Authenticator je trenutno dostupno samo na mobilnim uređajima, i za razliku od Authyja, ne može se koristiti na radnim površinama. Unatoč tome, može se instalirati na Android i iOS uređaje, uključujući tablete i iPade.

Koja web mjesta već koriste 2FA?

Postoje tisuće web stranica koje podržavaju 2FA. Uključuju glavne web stranice na društvenim mrežama, kao što su Facebook, Cvrkut, LinkedIn, i Instagram, trgovcima poput eBay, Etsy, i Shopify. U novije vrijeme broj web stranica koje podržavaju 2FA temeljenu na softverskim žetonima brzo raste.

Popularne usluge koje podržavaju dvofaktorsku autentifikaciju

Popularne usluge koje podržavaju dvofaktorsku autentifikaciju

Unatoč tome, još uvijek postoje neke glavne web stranice koje još ne podržavaju softverski token 2FA. Kineski maloprodajni div, AliExpress, ne podržava 2FA na njihovom web mjestu, unatoč tome što su povezani s načinima plaćanja i sadrže osobne podatke o adresi. Slično tome, vodeća američka usluga streaminga Netflix ne podržava 2FA prijava, a začudo niti usluga streaming glazbe Spotify.

Pa, mogli bismo pitati, treba li svaka web stranica ili svaki korisnik omogućiti 2FA? Ako pristupate samo web mjestima na kojima sigurnost nije najvažnija briga, možda nećete trebati dodatni korak prijave za autentifikaciju putem 2FA. Umjesto toga, postoje i drugi načini jednostavne autentifikacije prijave, poput biometrijskih skeniranja otiska prsta ili prepoznavanja lica. To je reklo, još uvijek je toplo se preporučuje da na svim računima omogućite 2FA!

E-mail & Provjera autentičnosti putem SMS-a Aplikacije za provjeru autentičnosti

Možda razmišljate, zašto se mučiti s preuzimanjem namjenske aplikacije za 2FA, kada tvrtke mogu jednostavno poslati kôd na pridruženi račun e-pošte ili putem SMS-a? To je sjajno pitanje, kao Provjera autentičnosti putem SMS-a i e-pošte metode su još uvijek sigurnije nego uopće nema autentifikaciju u dva koraka.

Ali što se tiče zaštite vaših računa, SMS i e-pošta nisu ni blizu toliko sigurni kao namjenski autentifikatori. Evo nekoliko načina na koje hakeri mogu zaobići jednostavnu metodu provjere autentičnosti SMS-a ili e-pošte.

- Zamjena sim – Sim zamjena postaje sve problematičnija. U osnovi je zamjena simova kriminalac kontaktirajte svog mobilnog operatera i zatražite da se vaš broj prenese na novu sim karticu. Iako biste se mogli zapitati zašto bi operater to dopuštao, uobičajena je praksa ako je korisnik izgubio telefon i želi zadržati svoj izvorni telefonski broj. Naravno, kad prevarant dobije vaš telefonski broj, svaki SMS namijenjen vama proći će do njega. Ako je 2FA zasnovan na SMS-u jedina zaštita na vašem računu, a ovaj haker već ima vaše korisničko ime i lozinku, sada imaju puni pristup vašem računu. Ako je ovo račun za zamjenu, kao što je Bitmex, mogli bi povući sva vaša sredstva. To je glavni razlog zašto će većina računa za razmjenu upozoriti da se ne koriste metode provjere autentičnosti temeljene na SMS-u.

- Email Pwnage – popularna web stranica ‘Jesam li bio kažnjen?’Ogromna je baza podataka o svim najvećim povredama podataka koje su se dogodile u svijetu. Osim ako niste nevjerojatno pedantan korisnik, vjerojatno ćete to pronaći u nekom trenutku, vaši su podaci povrijeđeni. Do kršenja podataka dolazi kada su web lokacije za koje ste se prijavili za upotrebu vaše adrese e-pošte ugrožene, a korisnički podaci ukradeni. U najgorem scenariju, to može uključivati podaci o plaćanju i identitetu, ali hakeri često kradu korisnička imena, e-mailova, i lozinke. Ako ste poput većine korisnika, vjerojatno ponovno upotrebljavate potpuno istu lozinku ili sličnu lozinku za više web lokacija. Ovo je hakerski san – jer ako znaju vašu e-poštu i lozinku iz jednog kršenja, mogli bi ih koristiti za pristup vašoj e-pošti. Istražili smo zašto vam ovdje treba sigurni upravitelj lozinki; ali za potrebe e-pošte 2FA, najbolje je pretpostaviti da bi vaš račun mogao biti ugrožen.

Umjesto toga, kao što smo ispitali, autentifikatori pružaju šifrirana sigurnost na zasebnom uređaju. Ako bi haker želio pristupiti vašem računu za zamjenu, koji je na primjer bio zaštićen Google 2FA, morao bi fizički imati vaš mobilni uređaj ili biti prilično iskusan haker.

Ako je vaša aplikacija 2FA autentifikator također zaštićena biometrijskim markerom, poput otiska prsta, hakeru će biti još teže pristupiti. Štoviše, 2FA nije neprobojan. Evo nekoliko slučajeva u kojima je prekršen 2FA.

Gdje je propao 2FA?

Nijedna tehnologija nije nepogrešiva, a 2FA nije iznimka. Bilo je slučajeva kada 2FA nije uspio zaštititi korisničke račune – ali to ne znači da ga ne biste trebali koristiti. Pogledajmo neke slučajeve u kojima je dokazano da je 2FA ranjiv i zašto.

Prva i najvažnija ranjivost je izravni phishing napad. FBI je nedavno upozorio korisnici koji hakeri bi mogli koristiti “čovjeka u sredini” upišite phishing napad kako biste namamili korisnike da unose svoje podatke za prijavu i lozinke na lažno web mjesto.

Takve web stranice koje mogu biti povezane putem a potpuno e-mail e-pošte, prenesite ove podatke na stvarnu web lokaciju, a zatim omogućite hakerima pristup vašem računu. Ovo je tip napada koji koristi socijalni inženjering. Iako se može činiti jednostavnim, socijalni inženjering jedan je od najučinkovitijih oblika krađe identiteta za korisničke podatke i hakiranje računa.

U osnovi se socijalni inženjering oslanja na činjenicu da se prosječni korisnik neće primijetiti da su preusmjereni na lažnu web stranicu, koja može imati neprimjetno različit URL, na primjer, ‘gmaiI (točka) com’, gdje je ‘L’, zapravo, veliko ‘i’. Ove su vrste napada uobičajene i za prosječnog korisnika ih je nevjerojatno teško otkriti.

Tvrtka za digitalnu sigurnost, Knowbe4, to često upozorava hakeri su samo nakon žetona korisničke sesije. Ovo je jedinstveni kolačić koji se generira za svaku sesiju koju korisnik pokrene na web mjestu, na primjer, LinkedIn ili Facebook. Tada hakeri mogu ukrasti žeton sesije i iskoristite ga za oteti legitimnu sesiju korisnika – pristup svim njihovim privatnim podacima.

Knowbe4 također upozorava da napredniji hakeri mogu stvoriti duplicirani generator koda. U ovom slučaju, napadač bi mogao naučiti broj sjemena i algoritam koji se koriste za generiranje koda za provjeru autentičnosti i koristiti ih za generirati kod identičan žrtvama. Ako napadač već zna vaše korisničko ime ili lozinku, mogao bi koristiti ovu metodu za dovršetak 2FA provjere autentičnosti.

To se može činiti zabrinjavajućim, ali osim ako niste prilično visoki cilj, hakeri vjerojatno neće koristiti ove skupe i dugotrajne metode da kompromitirate svoje račune. Slično tome, u slučajevima kada se 2FA uopće nije koristio, hakeri mogu pristupiti korisničkim računima puno brže i s katastrofalnim učincima – ispitajmo neke od najvažnijih visokoprofilni hakovi gdje je 2FA mogao pomoći.

Hakovi koje je 2FA mogao spriječiti

Tijekom kraja 2016. i početkom 2017. godine, američka agencija za izvještavanje o potrošačkim kreditima Equifax je doživio povredu podataka što je dovelo do ogroman broj lažnih poreznih zahtjeva. U tom kršenju, hakeri su pristupili jednostavnom četveroznamenkastom PIN kodu koji je izdan zaposlenicima platforme za pristup njihovoj evidenciji.

Equifax – Izvor: Shutterstock.com

Equifax – Izvor: Shutterstock.com

Nakon podizanja ovih informacija i uspješnog odgovaranja na osobna pitanja, kriminalci su otišli u podatke nakon oporezivanja, ukradene iz “usluga vezana uz obračun plaća’. Ti su podaci tada korišteni za podnijeti lažne zahtjeve za povrat poreza u imena zaposlenika radi krađe povrata poreza.

Da je Equifax imao 2FA za ove zaposlenike, umjesto jednostavnog PIN koda, onda je vrlo vjerojatno da hakeri ne bi bili toliko uspješni. Slično tome, ovo također pokazuje kako naši osobni podaci, poput sigurnosnih pitanja, nisu toliko sigurni ili tajni kako mislimo.

Sličan se scenarij dogodio s nekoliko popularnih web mjesta i zahvaćen Citrixov GoToMyPC u 2016. Mnoga su mjesta stradala velika kršenja u kojem su korisnici imali svoje ukradena korisnička imena i lozinke. Iako su ove web stranice, koje su LinkedIn i MySpace ubrajale u svoje redove, identificirale hakere i obavijestile sve korisnike, ove su ukradene informacije i dalje bile uvrštene u prodaju na dark webu.

Kao rezultat toga, napadači su pokušali upotrijebiti informacije za pristup računima na ‘GoToMyPC’, dobavljaču softvera za udaljenu radnu površinu koji korisnicima omogućuje pristup radnoj površini računala s drugih strojeva. Prirodno, ovo je vrlo atraktivna meta za hakere, omogućeno lošom sigurnošću lozinke većine ljudi. Prekršaj je utvrđen, ali prije nego što su napadači uspjeli pristupiti nekim korisničkim računima.

Međutim, ako je u ovom scenariju omogućen 2FA, napadači ne bi mogli proći početnu stranicu za prijavu na GoToMyPC. I LinkedIn i GoToMyPC od tada implementiraju 2FA provjeru autentičnosti prijave.

2FA pros

- Dodaje dodatni nivo sigurnosti vašim mrežnim računima

- Bitno za sigurnost fonda na burzama

- Bolje od provjere autentičnosti putem SMS-a ili e-pošte

- Nije nepogrešivo, ali jako povećana sigurnost

- Kada se koristi zajedno s upraviteljem lozinki, čini račune nevjerojatno sigurnim

2FA kontra

- Dodaje dodatni korak u postupak prijave

- Ako izgubite aplikaciju za provjeru autentičnosti, pristup vašim računima bit će težak

Trebate li koristiti 2FA?

Kratki odgovor je da. Iako neke korisnike može odbiti dodatni zapisnik u potrebnim koracima, 2FA nesumnjivo pruža važnu dodatni sloj sigurnosti za vaše mrežne račune.

Zamislite 2FA kao odabir korištenja sigurnosnog pojasa u vozilu. Svi znaju da će im sigurnosni pojas povećati šanse za preživljavanje u nesreći. Iako je nije potpuno jamstvo sigurnosti, to je dodatni sloj osnovne zaštite.

Zaključak – Izvor: Shutterstock.com

Zaključak – Izvor: Shutterstock.com

Na isti način, dok 2FA ne može jamčiti da vaši računi neće biti ugroženi, to čini mnogo teže za hakera da dobije pristup. Dakle, kao što biste bili ludi da ne vežete sigurnosni pojas u brzom automobilu, tako biste bili ludi da ne koristite 2FA rješenja za zaštitu svojih mrežnih računa.

Usprkos tome, teško je odabrati najbolje aplikacije za provjeru autentičnosti. Sve u svemu, svaka od aplikacija za provjeru autentičnosti smo raspravljali gore su sjajne svestrane mogućnosti kako biste dodali dodatni sloj zaštite svojim računima. Međutim, svi bi korisnici također trebali razmisliti o upotrebi 2FA aplikacije zajedno s upraviteljem lozinki, i osigurajte da se za pristup vašem mobilnom uređaju koristi dovoljno jak PIN ili biometrijski kôd.

Zapravo ne preporučujemo ni upotrebu vlastitog mobilnog uređaja za pristup 2FA. Najbolji način da ga zaštitite je držati ga na telefonu ili jastučiću koji ne koristite i koji nije povezan s internetom ili telefonskim brojem. Na ovaj ga način vjerojatno nećete izgubiti jer ga ne nosite sa sobom (kao što biste imali svoj mobitel), a manje je vjerojatno da ćete biti meta hakera ili zamjene SIM-a jer nije povezan s brojem mobilnog internet.

Također preporučujemo upotrebu sigurnog preglednika i renomirane VPN usluge za daljnje povećanje sigurnosti i privatnosti na mreži.

Reference

Jedanaest načina da se porazi dvofaktorska autentifikacija napisao Roger Grimes

Biblija zamjene SIM-a: Što učiniti kad vam se dogodi zamjena SIM-a

Kako Vremenske jednokratne lozinke posao i zašto biste ih trebali koristiti u svojoj aplikaciji